چگونگی هدف قرار گرفتن و بهرهبرداری از Microsoft Exchange توسط مهاجمان

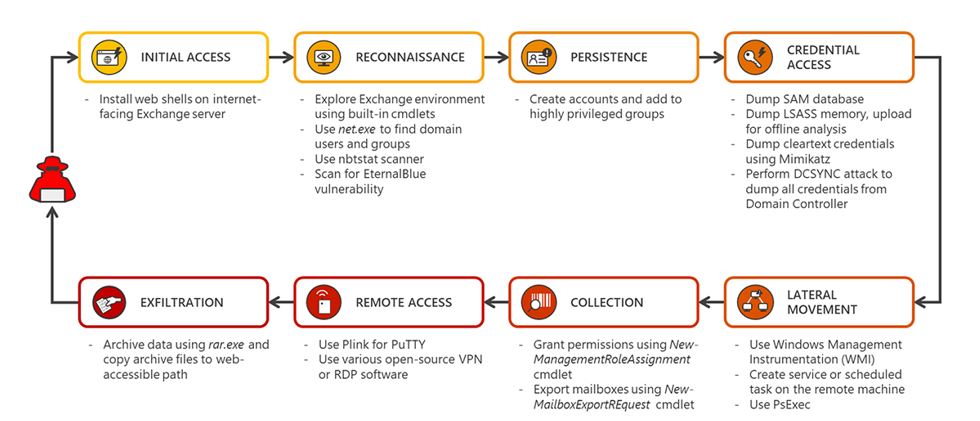

مقدمه طبق گزارشهای اخیر مراکز امنیتی و گفته مایکروسافت، سرورهای Microdoft Exchange هدفی ایدهآل برای مهاجمانی هستند که میخواهند وارد شبکههای سازمانی شوند. مایکروسافت محیطی منحصر به فرد را فراهم میکند که به مهاجمان اجازه میدهد کارهای مختلفی را با استفاده از همان ابزارهای داخلی یا اسکریپتهایی که ادمینها برای کاربردهای عادی استفاده میکنند، انجام دهند. مایکروسافت اخیراً شاهد افزایش حملات با هدف به خطر انداختن سرورهای Exchange با بهرهبرداری از یک نقص وصلهنشده بوده است. بهطور خاص شناسه CVE-2020-0688، که وصلهای برای آن در فوریهی 2020 منتشر شد. در حالیکه مهاجمان پیش از تلاش برای بهرهبرداری از این نقص، برای دسترسی به سرور باید اعتبارنامه داشته باشند اما بررسیهای انجام شده نشان میدهد مهاجمین در دستیابی به این مورد موفق بودهاند. تیم تحقیقاتی Defender ATP مایکروسافت در گزارشی خاطرنشان کرده است که: "این رویای یک مهاجم است که مستقیماً به سرور دسترسی پیدا کرده و اگر اشتباهی در پیکربندی سطوح دسترسی سرور وجود داشتهباشد، مجوزهای با دسترسی بالا در سیستم را بدست آورد". متاسفانه همچنان شاهد آن هستیم که بسیاری از سرورهای Exchange در سرتاسر دنیا دارای نقصهای اشاره شده هستند و کماکان وصله نشدهاند. زنجیرهی حمله طبق گفتهی مایکروسافت، ماه آوریل 2020 آغاز زنجیره حملات برای هدف قرار دادن سرورهای Exchange بوده است. مهاجمان پس از یافتن دسترسی، اقدام به نصب شلهای وب کردهاند تا به آنها امکان کنترل سرورها از راه دور دادهشود. سپس درصدد بررسی محیط برای بهدست آوردن اطلاعات در مورد کاربران دامنه و گروهها، سایر سرورهای Exchange در شبکه و صندوقهای پستی کردهاند. همچنین برای یافتن آسیبپذیری ماشینهای موجود در شبکه، به اسکنکردن پرداختهاند. مهاجمین با اضافهکردن حسابهای کاربری جدید و بالابردن سطح دسترسیهای خود، سرور را در معرض خطر قرار دادهاند. سپس به استخراج اعتبارنامهها از دیتابیس (the Security Account Manager (SAM، حافظهی (the Local Security Authority Subsystem Service (LSASS، و Domain Controler، ادامه دادهاند. آنها از WMI (ابزار مدیریت ویندوز) و PsExec (یک ابزار مایکروسافت برای اجرای از راه دورِ فرآیندها) برای دستیابی به قدرت مضاعف استفاده کردهاند و از طریق دستورات Exchange Management Shell از صندوقهای پستی (پست الکترونیکی) خروجی گرفتهاند، یک معماری شبکه که به آنها امکان عبور از محدودیتهای شبکه و دسترسی از راه دور به ماشینها را از طریق RDP میداده، ساختهاند و در نهایت دادهها را فشردهسازی کرده و برای دسترسی آسان و انتقال، آن را در یک آدرس قابل دسترسی از وب قرار دادهاند. تیم تحقیقاتی Defender ATP مایکروسافت در ادامه توضیح داده است که: " این حملات نشان میدهند که سرورهای Exchange اهداف با ارزشی برای مهاجمین محسوب میشوند. همچنین این حملات، تهدیدهایی پیشرفته با تکنیکهای مبهمسازی قوی و fileless بودهاند." مهاجمان همچنین برای افزایش ثبات و ماندگاری خود در سیستم قربانی، سعی در غیرفعال کردن ابزارهای امنیتی مانند انتیویروس Microdoft Defenfer، اسکن آرشیو و بهروزرسانیهای خودکار دارند. در زمان کنونی، بهترین راهکار ممکن اعمال بهروزرسانیها و وصلههای امنیتی در دسترس و منتشر شده برای سرور است. همچنین به ادمینها موارد زیر توصیه میشود: • سرورهای MS Exchange به طور مرتب برای آسیبپذیریها، پیکربندی اشتباه و فعالیتهای مشکوک بررسی شوند. • به صورت مرتب کاربران با سطح دسترسی بالا و لیست کاربران با نقشهای حساس را برای موارد غیرعادی، مرور کنند. • اصل اختصاص کمترین مجوز دسترسی اعمال شده، اعتبارنامهها بررسی شده و احراز هویت چندعاملی را فعال کنند. مایکروسافت همچنین به طور طبیعی از بستر امنیتی Microsoft Defender Advanced Threat Protection خود به عنوان ابزاری برای افزایش محافظت از سرورهای Exchange استفاده میکند به طوریکه به صورت خودکار رفتارهایی مانند سرقت اعتبارنامه و استفادهی مشکوک از PSExec و WMI را مسدود میکند، مانع دستکاری سرویسهای امنیتی توسط مهاجمان میشود و هشدارها را اولویتبندی کرده و قبل از اینکه مهاجمان صدمات زیادی واردکنند، حملات تشخیص داده میشوند. تهیه و تدوین: پرند صلواتی

مرکز ماهر

مرکز ماهر دانشگاه کردستان

دانشگاه کردستان