اسکن فعال و تلاش مداوم هکرها برای بهرهبرداری از آسیبپذیریهای Citrix ADC

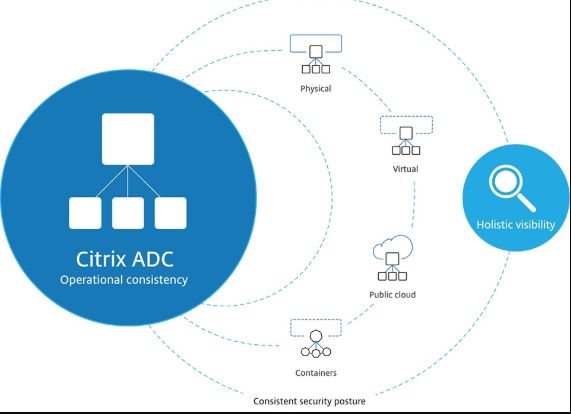

اخیرا Citrix وصلههایی را برای 11 آسیبپذیری در محبوبترین محصولات خود، که شامل Citrix ADC نیز میشود، منتشر کرده است. تحقیق جدیدی نشان میدهد که هکرها بهطور مداوم در تلاش برای یافتن راههای مختلفی برای بهرهبرداری از آسیبپذیریهای Citrix ADC هستند. از میان 11 آسیبپذیری، 6 مورد دارای بستر حمله احتمالی است؛ 5 مورد دیگر، موانعی برای بهرهبرداری دارند. در این مورد، بهرهبرداری از یک آسیبپذیری با خطر بالا در دستگاههای Citrix ADC بود که امکان اجرای غیرمجاز کد را از راه دور فراهم میکرد. علاوه بر این، این آسیبپذیری در ماه دسامبر 2019 کشف شد. این مجموعه از آسیبپذیریها در محصولات مختلف شرکت Citrix کشف شدند و دستهبندیهای مختلفی دارند، از سطح نسبتا کمخطر تا آسیبپذیری شدیدتر تزریق کد و همچنین آسیبپذیری XSS نیز در بین نقصها وجود داشته است. اما Citrix توصیههای کاهنده بسیاری برای انواع مختلف آسیبپذیریها دارد که باعث میشود تمامی بهرهبرداریهای ممکن پیچیدهتر شوند. طبق گفتهی کارشناسان امنیتی، مشخص نیست که کدام CVE دقیقا به کدام آسیبپذیری اختصاص یافتهبود، اما شناسههای احتمالی عبارتند از: • CVE-2020-8191 • CVE-2020-8193 • CVE-2020-8194 • CVE-2020-8195 • CVE-2020-8196 محصولات تحتتاثیر در مجموع 11 محصولی که در زیر آمدهاند، تحتتاثیر این آسیبپذیری مورد اشاره قرار گرفته بودند. • Citrix ADC, Citrix Gateway-Information disclosure • Citrix ADC, Citrix Gateway 12.0 and 11.1 only-Denial of service • Citrix ADC, Citrix Gateway-Local elevation of privileges • Citrix ADC, Citrix Gateway, Citrix SDWAN WANOP-Reflected Cross-Site Scripting XSS • Citrix ADC, Citrix Gateway, Citrix SDWAN WANOP-Authorization bypass • Citrix ADC, Citrix Gateway, Citrix SDWAN WANOP-Code Injection • Citrix ADC, Citrix Gateway, Citrix SDWAN WANOP-Information disclosure • Citrix ADC, Citrix Gateway, Citrix SDWAN WANOP-Information disclosure • Citrix ADC, Citrix Gateway-Elevation of privileges • Citrix ADC, Citrix Gateway, Citrix SDWAN WANOP-Stored Cross-Site Scripting XSS • Citrix Gateway Plug-in for Linux-Local elevation of privileges IPهای تحتتاثیر در بین آسیبپذیریهای بالا، مورد اول به عنوان شدیدترین مورد مشخص شد که به مهاجم امکان میدهد فایلهای مخرب را در سیستم آلوده، بارگیری کند. اخیرا آدرس IP 13.232.154.46 توسط هکرها، برای اجرای این رویداد مخرب، مورد بهرهبرداری قرار گرفت. جدای از این، 16 آدرس IP که از طریق این آسیبپذیری، آلوده شدند و همگی آنها متعلق به "hostwindsdns{.}com" هستند، وجود دارد که عبارتند از: • 23.254.164.181 • 23.254.164.48 • 43.245.160.163 • 104.168.166.234 • 104.168.194.148 • 142.11.213.254 • 142.11.227.204 • 192.119.73.107 • 192.119.73.108 • 192.236.162.232 • 192.236.163.117 • 192.236.163.119 • 192.236.192.119 • 192.236.192.3 • 192.236.192.5 • 192.236.192.6 سه مورد از شش حمله احتمالی در CTX276688 وجود دارد که در رابط مدیریت یک دستگاه آسیبپذیر اتفاق میافتد. در این بخش، سیستمها با پشتیبانی Citrix ارتباط برقرار میکنند که اکنون این رابط از شبکه جدا شده و توسط یک فایروال محافظت میشود. این نوع پیکربندی به طور چشمگیری خطر را کاهش میدهد. با این وجود، Citrix در اکثر مواقع مشخصات فنی آسیبپذیریها و یا وصلهها را منتشر نمیکند تا از این طریق احتمال بهرهبرداری از سوی مهاجمانی که وصلههای منتشرشده را برای یافتن اهداف جدید کنترل میکنند، کاهش پیدا کند. Citrix به مشتریان خود در Citrix SD-WAN WANOP توصیه میکند که باید به اصلاحیه امنیتی که به تازگی با عنوان ADC منتشر شدهاست، توجه کنند و وصلههای جدید را اعمال نمایند. تهیه و تدوین: پرند صلواتی

مرکز ماهر

مرکز ماهر دانشگاه کردستان

دانشگاه کردستان