رفع دو نقص XSS در DRUPAL با بهروزرسانی کتابخانهی CKEDITOR

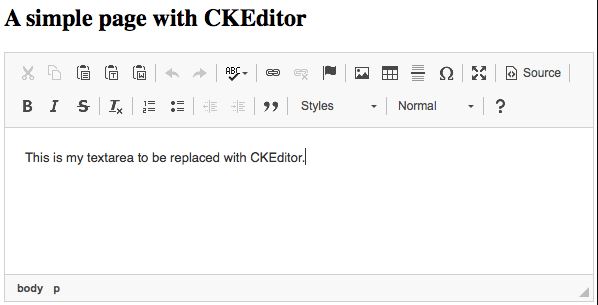

توسعه دهندگان سیستم مدیریت محتوای دروپال (CMS) بهروزرسانیهایی برای نسخههای 8.8.x و 8.7.x معرفی کردهاند که دو آسیبپذیری که بر کتابخانهی CKEditor اثر میگذارند، برطرف ساخته است. CKEditor یک ویرایشگر محبوب متنباز WYSIWYG است که بسیار قابل تنظیم بوده و صدها ویژگی دارد. دروپال از CKEditor استفاده میکند و تصمیم گرفته است با بهروزرسانی آن به نسخهی 4.14، دو آسیبپذیری اسکریپتنویسی cross-site (XSS) که بر نسخههای قبلی این کتابخانه تأثیر میگذارند را وصله کند. این آسیبپذیریهای اسکریپتنویسی cross-site در صورتی که دروپال از WYSIWYG CKEditor برای کاربران سایت استفاده کند، خطرناک میشوند. مهاجمی که بتواند محتوا ایجاد کند یا تغییر دهد، میتواند از این آسیبپذیریهای XSS سوءاستفاده کند تا کاربرانی که دارای دسترسی به WYSIWYG CKEditor هستند را هدف قرار دهند؛ این امر ممکن است شامل سرپرست سایت با دسترسی ممتاز باشد. به کاربران توصیه میشود دروپال را به آخرین نسخه های 8.8.4 یا 8.7.12 که این نقصها در آنها برطرف شدهاند، به روزرسانی کنند. از طرف دیگر ، با غیرفعال کردن ماژول CKEditor میتوان از حملات احتمالی جلوگیری کرد. به گفتهی توسعهدهندگان دروپال، Drupal 7 تحتتأثیر این آسیبپذیریها قرار نگرفته است، با این وجود مدیران وبسایت که از این نسخه استفاده میکنند باید اطمینان حاصل کنند که CKEditor به نسخهی 4.14 یا بالاتر بهروز شدهاند. این آسیبپذیریها از نظر شدت «نسبتاً بحرانی» رتبهبندی شدهاند و دارای درجه خطر 13/25 هستند. بنا به یادداشتهای منتشرشده از CKEditor 4.14، سوءاستفاده از این دو آسیبپذیری کار آسانی نیست. یکی از این آسیبپذیریها بر پردازندهی دادهی HTML اثر میگذارد. به منظور سوءاستفاده از آن، مهاجم باید قربانی را متقاعد سازد کد HTML مخربی را در ویرایشگر قرار دهد، چه در حالت WYSIWYG و چه در حالت منبع. نقص دوم روی افزونه شخص ثالث به نام WebSpellChecker Dialog تأثیر میگذارد. به منظور سوءاستفاده از این نقص برای انجام حملات XSS، لازم است هکر قربانی را متقاعد سازد CKEditor را به حالت منبع ببرد، کد مخرب را قرار دهد، دوباره به حالت WYSIWYG برگرداند و محتوای صفحهای که فایلهای افزونهی WebSpellChecker Dialog موجود است را نمایش دهد.

مرکز ماهر

مرکز ماهر دانشگاه کردستان

دانشگاه کردستان