RULEهای طراحی شده جهت تشخیص آسیبپذیریهای RIPPLE20 و جلوگیری از حمله

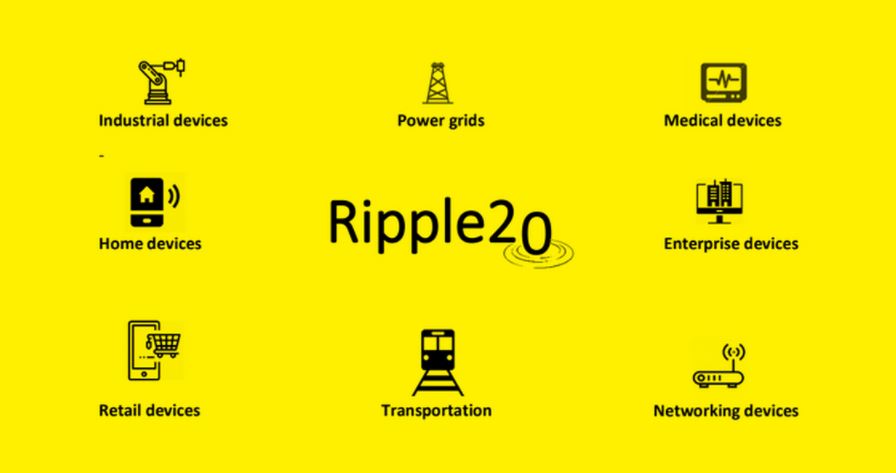

پشته شبکه Treck TCP/IP به طور گسترده در بسیاری از سازمانها و صنایع، به خصوص در بخشهای مرتبط با دستگاههای IoT مستقر در سازمانها، بخشهای کنترل صنعت، مراقبتهای بهداشتی و موارد دیگر مورد استفاده قرار میگیرد. از زمان کشف زنجیره 19 آسیبپذیری با نام Ripple20، سازمانهای امنیتی به دنبال روشهایی برای محافظت سازمان خود در برابر این آسیبپذیریها بودهاند. توسعه دهندگان در صنایع متفاوتی در تلاشاند تا وصلههایی را برای این نقضهای امنیتی ارائه دهند. تولید این وصلهها به زمان زیادی نیاز دارد. به بسیاری از این آسیبپذیریها بر اساس عواملی از قبیل سختی بهرهبرداری، دسترسی محلی یا از راه دور و شدت تأثیر، شدت کمتری اختصاص یافت. با این حال چهار مورد از آنها شدت بالایی داشته و به راحتی مورد بهرهبرداری قرار میگیرند. تأثیر این آسیبپذیریها از حملات «انکار سرویس» تا بهرهبرداری «اجرای کد از راه دور از طریق اینترنت» متفاوت است. به منظور تشخیص و جلوگیری از بهرهبرداری از چهار مورد از آسیبپذیریهای بحرانی Ripple20 و حملات مرتبط با آن، متخصصان امنیتی در شرکت McAfee ATR با همکاری شرکت JSOF (کاشف این آسیبپذیریها) روشهایی جهت تشخیص ماشینهای آسیبپذیر و ruleهای Suricata برای IDSها، طراحی کرده است. برای دریافت گزارش کامل این مطلب در منوی سمت چپ به لینک منبع مراجعه کنید.

مرکز ماهر

مرکز ماهر دانشگاه کردستان

دانشگاه کردستان