آسیب پذیری بحرانی در SAP NETWEAVER AS JAVA

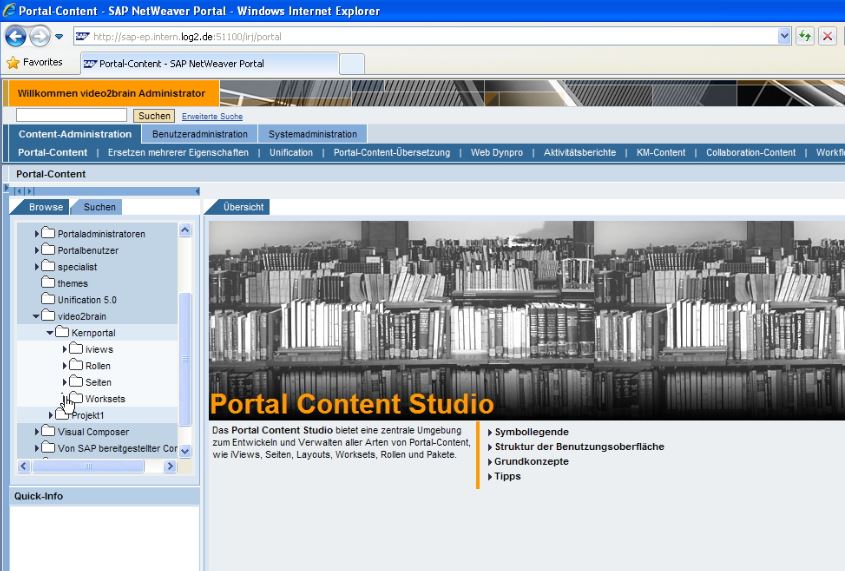

در تاریخ 13 ژوئیه 2020، SAP یک بروزرسانی امنیتی برای مدیریت یک آسیبپذیری بحرانی منتشر کرد. این آسیب پذیری با شناسه CVE-2020-6287 بر روی SAP NetWeaver Application Server (AS) Java component LM Configuration Wizard تأثیر می گذارد. یک مهاجم نامعتبر میتواند از این آسیب پذیری از طریق پروتکل HTTP، سوء استفاده کند تا کنترل برنامه های مورد اعتماد SAP را به دست بگیرد. این آسیب پذیری به دلیل عدم تأیید هویت در یک مؤلفه وب مربوط به SAP NetWeaver AS برای جاوا، معروف شده است که اجازه چندین فعالیت ممتاز در سیستم SAP را ایجاد می کند. یک مهاجم از راه دور و غیرمعتبر، در صورت سوء استفاده موفقیت آمیز می تواند از طریق ایجاد کاربران ممتاز و اجرای دستورات سیستم عامل دلخواه با امتیازات حساب کاربری سرویس SAP، adm دسترسی نامحدود به سیستم های SAP را بدست آورد که به منزله دسترسی نامحدود به پایگاه داده SAP می باشد و قادر است فعالیت های نگهداری برنامه، مانند خاموش کردن برنامه های SAP متعهد شده را انجام دهد. محرمانه بودن، یکپارچگی و در دسترس بودن داده ها و فرآیندهای میزبانی شده توسط برنامه SAP، در معرض خطر این آسیب پذیری قرار دارند. با توجه به اهمیت برنامه های تجاری SAP، آژانس امنیت زیرساخت ها و امنیت سایبری (CISA) به سازمان ها توصیه میکند تا وصلهگذاری سیستمهای در معرض اینترنت و سپس سیستمهای داخلی را در اولویت قرار دهند. سازمان هایی که قادر به وصله گذاری فوری نیستند، باید با غیرفعال کردن سرویس LM Configuration Wizard، آسیب پذیری را کاهش دهند. اگر این گزینه ها در دسترس نباشند یا این اقدامات بیش از 24 ساعت به طول انجامد، CISA اکیداً توصیه می کند که فعالیت های SAP NetWeaver AS پایش شود. به دلیل انتشار وصله ها به صورت عمومی امکان سوء استفاده از سیستم های وصله نشده فراهم شده است. سیستم های تحت تأثیر این آسیب پذیری به طور پیش فرض در برنامه های SAP اجرا شده بر روی SAP NetWeaver AS Java 7.3 و تمامی نسخه های جدیدتر (تا SAP NetWeaver 7.5) وجود دارد. راه حل های تجاری بالقوه آسیب پذیر SAP، آسیب پذیری های مبتنی بر جاوای SAP را شامل می شوند (اما محدود به این موارد نیست)؛ مانند: • برنامه ریزی منابع سازمانی SAP، • مدیریت چرخه عمر محصول SAP، • مدیریت ارتباط با مشتری SAP، • مدیریت زنجیره تأمین SAP، • مدیریت روابط تأمین کننده SAP، • انبار تجاری SAP NetWeaver، • هوش تجاری SAP، • زیرساخت های سیار SAP NetWeaver، • پورتال سازمانی SAP، • تنظیم هماهنگی فرآیند / ادغام فرآیند SAP، • مدیر راه حل SAP، • زیرساخت توسعه SAP NetWeaver، • زمانبندی فرآیند مرکزی SAP، • محیط ترکیب SAP NetWeaver، • مدیر چشم انداز SAP. CISA کاربران و سرپرستان محصولات SAP را تشویق می کند که: • سیستم های SAP را برای کلیه آسیب پذیری های شناخته شده، از جمله فقدان وصله های امنیتی، پیکربندی خطرناک سیستم و آسیب پذیری در کد سفارشی SAP اسکن کنند. • وصله های امنیتی مفقود شده را بلافاصله اعمال کنند و وصله گذاری امنیتی را به عنوان بخشی از یک پروسه دوره ای نهادینه کنند. • تجزیه و تحلیل سیستم ها برای مجوزهای کاربری مخرب یا مفرط. • نظارت بر سیستم ها برای شاخص های سازش ناشی از سوء استفاده از آسیب پذیری ها. • نظارت بر سیستم ها برای رفتار مشکوک کاربر، از جمله کاربران ممتاز و غیر ممتاز. • برای بهبود وضعیت امنیتی در برابر حملات هدفمند پیشرفته، هوش تهدید در مورد آسیب پذیری های جدید را اعمال کنند. • پایه های امنیتی جامع برای سیستم ها تعیین کنند و به طور مداوم بر نقض انطباق نظارت کنند و انحرافات تشخیص داده شده را اصلاح کنند. • این توصیه ها در سیستم های SAP در محیط های عمومی، خصوصی و ترکیبی اعمال می شوند. • از پیکربندی ایمن چشم انداز SAP خود اطمینان حاصل کنند. • تنظیمات امنیتی رابط های SAP بین سیستم ها و برنامه ها را شناسایی و تجزیه و تحلیل کنند تا خطرات ناشی از این روابط مورد اعتماد را دریابند.

مرکز ماهر

مرکز ماهر دانشگاه کردستان

دانشگاه کردستان