محققان امنیتی یک در پشتی جدید به نام SpeakUp را در لینوکس کشف کردند.

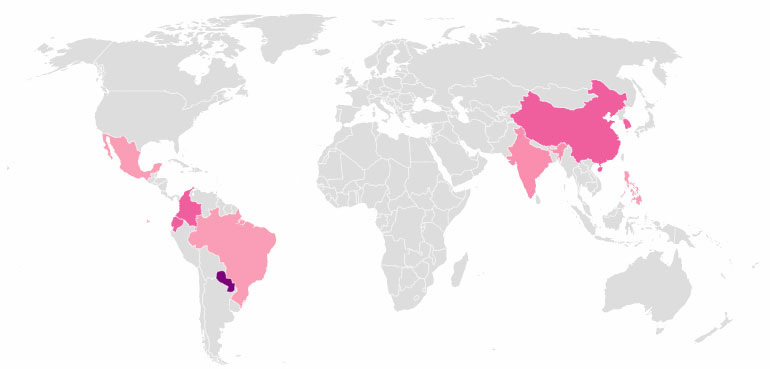

تروجان درپشتی جدید SpeakUp میتواند در شش توزیع مختلف لینوکس و حتی در سیستم عامل Mac اجرا شود. هکرها جدیداً یک تروجان درپشتی جدید ساختهاند که قادر به اجرا در سیستمهای لینوکسی است. این بدافزار با نام SpeakUp در حال حاضر در سرورهای لینوکس عمدتا در چین توزیع شده است. هکرهای در پشت این موج اخیر حملات، از یک اکسپلویت در چارچوب ThinkPHP برای آلوده سازی سرورها به این نوع بدافزار جدید استفاده کردهاند. هنگامی که تروجان در سیستمهای آسیبپذیر قرار میگیرد، هکرها میتوانند از آن برای تغییر ابزار cron محلی برای به دست آوردن پایداری بوت، اجرای دستورات shell، اجرای دانلودها از سرورهای C&C ، و بروزرسانی و یا حذف خودشان استفاده کنند. به گفته محققان امنیتی Check Point که این درپشتی جدید را برای اولین بار سه هفته پیش در 14 ژانویه کشف کردند، این بدافزار SpeakUp دارای یک اسکریپت پایتون است که با آن میتواند بدافزار را از طریق شبکه محلی گسترش دهد. این اسکریپت میتواند شبکههای محلی را برای پورتهای باز اسکن کند و سیستمهای اطراف را از طریق لیستی از نامهای کاربری و رمزهای عبور از پیش تعیین شده دور بزند و از یکی از هفت اکسپلویت زیر برای دسترسی به سیستمهای بروزرسانی نشده استفاده کند. این لیست از اکسپلویتهای مرحله دوم شامل موارد زیر است: • CVE-2012-0874: آسیبپذیریهای امنیتی چندگانه در پلتفرم برنامه JBoss Enterprise . • CVE-2010-1871: آسیبپذیری اجرای کد از راه دور در چهارچوب JBoss Seam. • آسیبپذیری اجرای کد از راه دور در نسخههای 3 و 4 و 5 و 6 از JBoss AS . • CVE-2017-10271: آسیبپذیری اجرای کد از راه دور در اجزای Oracle WebLogic wls-wsat. • CVE-2018-2894 : آسیبپذیری در اجزای سرورOracle WebLogic در قسمت Oracle Fusion Middleware. • اجرای کد در Hadoop YARN ResourceManager. • CVE-2016-3088 : آسیبپذیری اجرای کد از راه دور با آپلود فایل در Apache ActiveMQ Fileserver. به محض اینکه این بدافزار سیستمهایی را آلوده کند، خود را به این سیستمهای جدید اعمال میکند و به گفته محققان Check Point ، این بدافزار میتواند در شش توزیع مختلف لینوکس و حتی سیستمهای macOS اجرا شود. گروه هکری پشت این حملات اسکن و آلوده سازی سیستمها با SpeakUp ، مشغول استفاده از استخراجگرهای ارز دیجیتال Monero در سرورهای آلوده هستند. به گفته تیم امنیتی Check Point این گروه هکری از زمان شروع حملات خود، حدود 107 عدد سکه Monero را که حدود 4500 دلار است، استخراج کردهاند. اگرچه نویسندگان بدافزار SpeakUp از یک آسیبپذیری (CVE-2018-20062) که فقط در چارچوب php های چینی وجود دارد، استفاده میکنند، اما به راحتی میتوانند از اکسپلویتهای دیگری برای گسترش دامنه حملات خود به حتی یک مجموعه گسترده تر از اهداف، استفاده کنند. ولی هیچ چیزی جز ThinkPHP تابحال هدف قرار داده نشده است. نقشهی زیر آلودگیهای جاری توسط این بدافزار را نشان میدهد که قربانیان SpeakUp عمدتا در آسیا و آمریکای جنوبی هستند. Lotem Finkelstein ، یکی از محققان Check Point در گفتگو با ZDNet، گفت: آلودگی در کشورهای غیر چینی از SpeakUp با استفاده از اکسپلویتهای مرحله دوم و با آلوده کردن شبکههای داخلی شرکتها و گسترش تروجان در خارج از منطقه جغرافیایی طبیعی چارچوب PHPهای فقط چینی صورت گرفته است. حملات گروه هکری درپشتی SpeakUp آخرین حملاتی هستند که بر روی ThinkPHP توسط بانهای هکری انجام شده است. اسکن و حملات هدفمند روی وبسایتها و برنامههای مبتنی بر وب ساخته شده توسط چارچوب PHP چینی در سال گذشته آغاز شد. با توجه به پوششهای قبلی، در ابتدا مهاجمان وبسایتها را تنها برای جستجوی میزبانهای آسیبپذیر و تست کدهای اثبات مفهوم، بررسی میکردند. همانطور که بسیاری از کارشناسان امنیتی پیشبینی کردند، این اسکنها در ماه ژانویه به بهرهبرداری کامل برای نفوذ رسیده اند. همچنین Trend Micro دو گروه هکری را درحال استفاده از آسیبپذیری ThinkPHP مشابه برای آلوده کردن سرورهای لینوکس با بدافزارهای اینترنت اشیاء و منع سرویس Hakai وYowai گزارش کرد. متخصصان امنیتی Akamai نیز یک سری از حملات متفاوت را با استفاده از این آسیبپذیری مشاهده کردند که مهاجمان در حال قرار دادن کدهای درپشتی، نرم افزارهای استخراج ارز مجازی و حتی بدافزارهای ویندوزی در سیستمهای آلوده هستند. به نظر میرسد گروه هکری پشت این بدافزار SpeakUp ، سازماندهی شدهترین گروهی باشند که اکوسیستم ThinkPHP را هدف قرار میدهند.

مرکز ماهر

مرکز ماهر دانشگاه کردستان

دانشگاه کردستان