آسیبپذیری RCE در VMware vSphere Data Protection

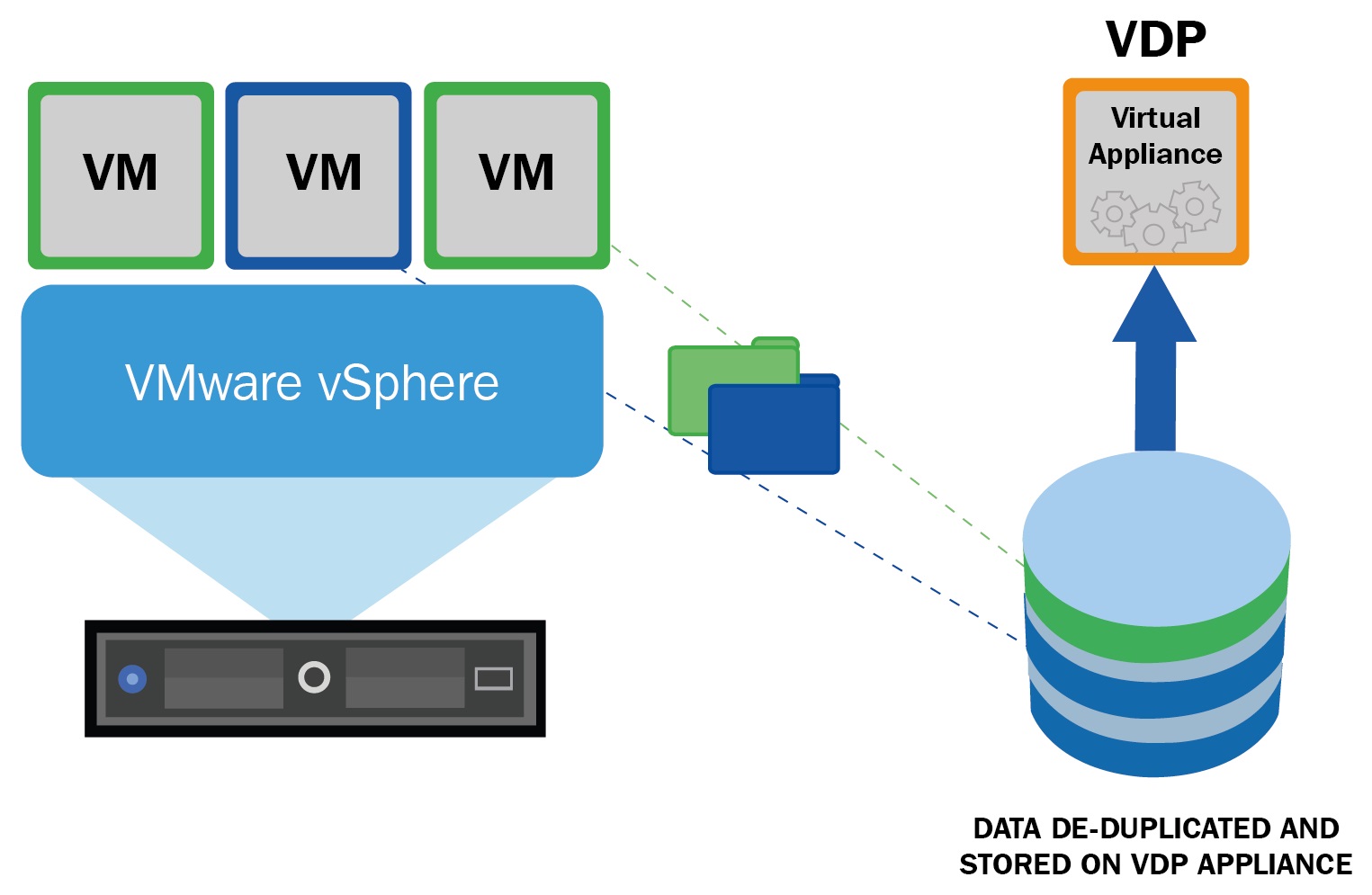

خلاصه آسیبپذیری: آسیبپذیریهای متعددی در VMware vSphere Data Protection کشف شده است، که شدیدترین نوع آن میتواند موجب اجرای کد از راه دور امکانپذیرشود. VMware vSphere Data Protection یک دستگاه مجازی برای پشتیبانگیری و بازیابی ادغام شده با مجموعه vSphere است و شامل لایسنس Essential Plus میباشد. بهرهبرداری موفق از این آسیبپذیریها میتواند منجر به اجرای کد از راه دور در محتوای برنامه تحتتأثیر گردد. بسته به امتیازات مربوط به برنامه مهاجم میتواند برنامههای کاربردی را نصب کند، به دادهها دسترسی داشته باشد، آنها را تغییر دهد یا حذف کند و حتی حساب کاربری جدیدی با امتیازات کامل برای خود ایجاد کند. سیستمهای تحتتأثیر: • vSphere Data Protection 6.1 نسخههای قبل از 6.1.10 • vSphere Data Protection 6.0 نسخههای قبل از 6.0.9 سطح ریسک این آسیبپذیری برای سازمانهای دولتی در حد خطرناک است. CVE-2018-11066: این آسیبپذیری در vSphere Data Protection میتواند منجر به اجرای کد دلخواه در سرور شود. CVE-2018-11067: این آسیبپذیری در vSphere Data Protection میتواند برای هدایت کاربران برنامه به URLهای دلخواه وب از طریق فریب دادن قربانیان به کلیک بر روی لینکهای مخرب مورد سوءاستفاده قرار گیرد. CVE-2018-11076: این آسیبپذیری از نوع تزریق دستورات سیستمعامل (OS command injection) در بخش عیبیابی getlogs در vSphere Data Protection میتواند به یک کاربر administrative اجازه اجرای فرمانهای دلخواه خود را دهد. CVE-2018-11077: آسیبپذیری افشای اطلاعات (information exposure) در بسته کلاینت مدیریتی vSphere Data Protection Java Java میتواند کلید خصوصی SSL/TLS را فاش کند. توصیهها • بهروزرسانی و پچهای ارائه شده توسط VMware را برای سیستمهای آسیبپذیر سریعاً نصب کنید. • تمامی نرمافزارها را به صورت کاربری با دسترسی پایین (کاربی غیر از administrative) اجرا کنید تا اثرات حمله کاهش یابد. • اصل POLP یا Principle of Least Privilege یعنی اعمال حداقل دسترسی به سیستمها را به تمام سیستمها و سرویسها اعمال کنید.

مرکز ماهر

مرکز ماهر دانشگاه کردستان

دانشگاه کردستان