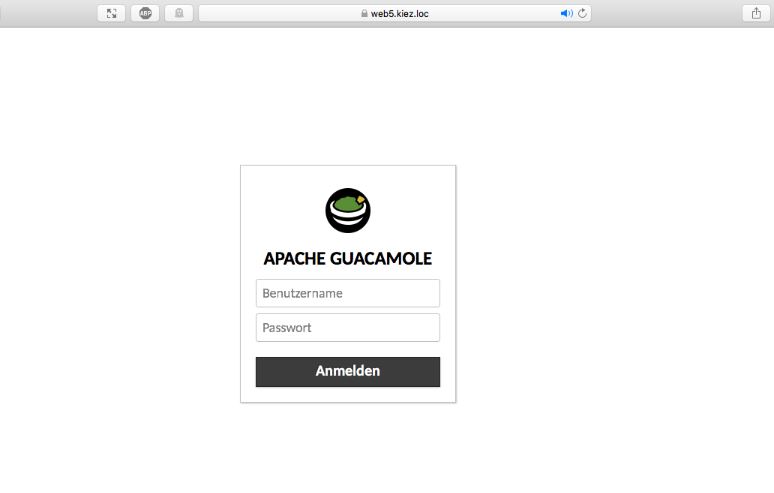

آسیبپذیریهای امنیتی بحرانی در Apache Guacamole

دو آسیبپذیری امنیتی بحرانی در ورودی ریموت دسکتاپ متنباز محبوب آپاچی، Apache Guacamole، کشف شدهاند. Apache Guacamole از تمامی پروتکلهای استاندارد، مانند NVC، RDP و SSH، پشتیبانی میکند. این ابزار همچنین با پشتیبانی از MFA (احراز هویت چند مرحلهای)، مطابقت با BYOD و سایر کنترلهای امنیتی مانند IPS، تشخیص ناهنجاری SOC و بسیاری از موارد دیگر، همراه است. اکنون در این شرایط همهگیری ویروس کرونا که اکثر نیروی کار به سمت دورکاری از خانه رفتهاند، این نوع آسیبپذیریها خطراتی جدی را به دنبال دارند. Check Point Research دو آسیبپذیری بحرانی را در Apache Guacamole با شناسههای CVE-2020-9498 و CVE-2020-9497، گزارش کرده است. برای استفاده از Apache Guacamole هیچ افزونه یا نرمافزاری لازم نیست که این مورد را Clientless گویند که بیش از 10 میلیون دانلود از داکر داشته است. محققان Check Point دریافتند که برخی از اجزای Guacamole، استانداردهای امنیتی لازم را رعایت نکرده بودند. به ویژه، در برابر چند نقص در RDP، آسیبپذیر بودهاند. این آسیبپذیریها به مهاجمان اجازه میدهند به سیستمهای درون یک سازمان متصل شوند و به عنوان یک کاربر در آن سازمان، مجدداً به سیستم دسترسی پیدا کنند. این امر به مهاجمان اجازه میدهد تا کنترل کاملی بر سرور Guacamole و تمام نشستهای آن، بدست بیاورند. شایان ذکر است این آسیبپذیریها بر FreeRDP و Apache Guacamole تاثیر دارند. آسیبپذیری با شناسه CVE-2020-9497 – اعتبارسنجی نامناسب ورودی این آسیبپذیری بهدلیل اعتبارسنجی نامناسب ورودی کانالهای ایستای مجازی RDP به وجود آمدهاست که بر Apache Guacamole 1.1.0 و نسخههای قدیمیتر تاثیر گذاشته است. اگر کاربر از طریق یک سرور مخرب و یا مورد حمله قرارگرفتهی RDP وصل شود، یک ورودی خاص، میتواند منجر به افشای اطلاعاتِ درون حافظهی فرآیند guacd، که ارتباط را اداره میکند، شود. آسیبپذیری با شناسه CVE-2020-9498 – تخریب حافظه این نقص بهدلیل بررسی نادرست نشانگرهای دریافتی از طریق کانالهای ایستای مجازی RDP، توسط Apache Guacamole 1.1.0 و ورژنهای قدیمیتر، بهوجود آمده است. اگر کاربر به یک سرور مخرب و یا مورد حمله قرارگرفتهی RDP وصل شود، یک سری از PDUهایی که به شکلی ویژه طراحی شدهاند، میتوانند موجب تخریب حافظه شوند که میتواند منجر به اجرای کدهای دلخواه با دسترسیهای کاربری که پروسه guacd را اجرا میکند، شود. این آسیبپذیریها در Apache Guacamole 1.2.0 رفع شدهاند و به کاربران توصیه میشود نرمافزار را به آخرین نسخه بهروزرسانی کنند. تهیه و تدوین: پرند صلواتی

مرکز ماهر

مرکز ماهر دانشگاه کردستان

دانشگاه کردستان