هشدار در خصوص آسیبپذیریهای موجود در MICROSOFT DNS SERVER

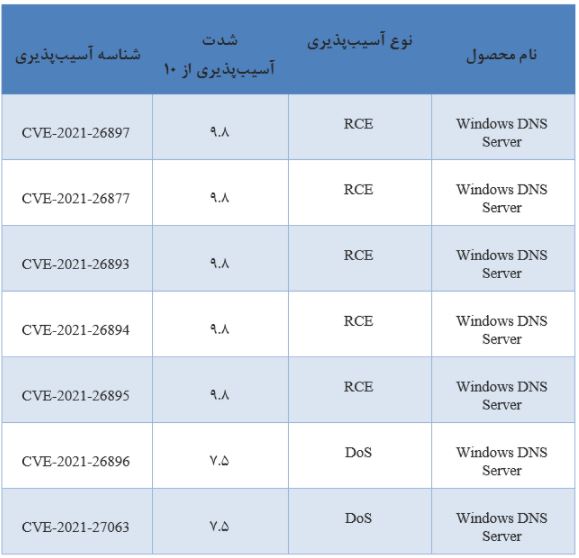

شرکت مایکروسافت در بهروزرسانی ماه مارس خود، بهروزرسانیهایی را برای 7 آسیبپذیری موجود در سرور DNS خود منتشر کرد؛ لذا توصیه میشود هرچه سریعتر نسبت به بهروزرسانی سیستمهای آسیبپذیر اقدام شود. با استفاده از بخش windows update در ویندوز، آسیبپذیریهای ویندوز به صورت خودکار بهروزرسانی میشود. جهت اعمال بهروزرسانیها به صورت دستی، میتوان از جدول موجود در لینک زیر کلیه بهروزرسانیهای منتشر شده را به طور مجزا بارگیری و سپس نصب نمود: https://msrc.microsoft.com/update-guide/vulnerability این آسیبپذیریها محصولات زیر را تحت تاثیر خود قرار میدهند: Windows Server 2016 Windows Server 2019 Windows Server 2012 (R2) Windows Server 2008 (R2, R2 SP1 and R2 SP2) Windows Server, version 2004 Windows Server, version 1909 Windows Server, version 20H2 جهت محدود سازی اثرات حمله و کاهش بهرهبرداری از این آسیبپذیریها اقدامات زیر توصیه میگردد: غیرفعالسازی ویژگی Dynamic Update فعالسازی Secure Zone Updates: فعال کردن این ویژگی، سیستم آسیبپذیر را در برابر حملات مربوط به شبکه (domain-joined computer) محافظت نمیکند. جزییات آسیبپذیریها 5 مورد از این آسیبپذیریها، آسیبپذیری اجرای کد از راه دور (RCE) با شدت 9.8 و دو مورد از آنها انکار سرویس (DoS) هستند. با توجه به شدت این آسیبپذیریها، مهاجم میتواند از راه دور یک سرور DNS را بدون نیاز به احرازهویت یا تعامل کاربری تحت کنترل خود گیرد. بهرهبرداری موفقیتآمیز از این آسیبپذیریها (CVE-2021-26897، CVE-2021-26877، CVE-2021-26893، CVE-2021-26894، CVE-2021-26895) منجر به اجرای کد از راه دور در یک سرور DNS معتبر خواهد شد. همچنین بهرهبرداری از آسیبپذیریهای CVE-2021-26896 و CVE-2021-27063، منجر به حملات انکار سرویس خواهد شد. جهت بهرهبرداری از این آسیبپذیریها، سرور باید role مربوط به DNS و Dynamic Update را فعال کرده باشد. (پیکربندی پیشفرض) در جدول قرار گرفته در عکس این پست، اطلاعات مختصری از آسیبپذیریهای مورد بحث آورده شده است.

مرکز ماهر

مرکز ماهر دانشگاه کردستان

دانشگاه کردستان