سوءاستفاده مهاجمین از یک ویژگی گوگل درایو برای نصب بدافزار بر روی سیستم کاربران

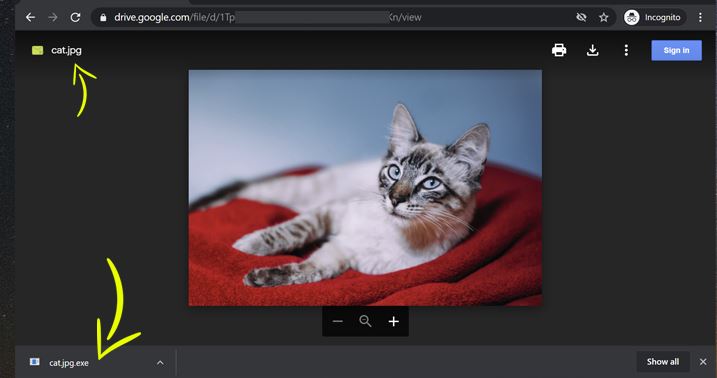

اخیراً یک ضعف امنیتی وصلهنشده در گوگل درایو کشف شده است که به مهاجمان امکان توزیع فایلهای مخربی مانند بدافزار را به عنوان اسناد یا تصاویر قانونی میدهد. همچنین آنها را قادر میسازد تا حملات فیشینگ هدفدار را با درصد موفقیت بالایی، اجرا کنند. مشکل امنیتی اخیر در بخش "مدیریت نسخهها" در گوگل درایو کشف شده است که به کاربر اجازه میدهد نسخههای مختلف از فایل را مدیریت کند. متاسفانه گوگل از این مشکل با خبر است اما اقدامی برای رفع آن انجام نداده است. نحوهی بهرهبرداری از آسیبپذیری از نظر منطقی، نسخههای مدیریتی باید این امکان را داشته باشند تا در صورت بهروزرسانی، افزونه فایلهای موجود در نسخهی قدیمی، در نسخه جدید نیز باشد، اما اینگونه نیست. این مشکل به کاربر اجازه میدهد که یک نسخه جدید از یک فایل موجود را با پسوند دلخواه در حافظه ابری را بارگذاری کنند، حتی اگر این نسخه یک فایل اجرایی مخرب باشد. در طی این عمل، فایلی که از قبل با گروهی از کاربران به اشتراک گذاشته شده است میتواند با یک فایل مخرب جایگزین شود که در پیشنمایش آنلاین تغییر خاصی را نشان نمیدهد اما در صورت دانلود شدن میتواند سیستم هدف را آلوده کند، زیرا گوگل نوع و پسوند فایل جدید را چک نمیکند. این مشکل امنیتی، راه را برای حملات فیشینگ هدفدار باز میگذارد که از رواج گسترده حافظههای ابری برای توزیع بدافزار استفاده میکنند. علاقهی هکرهای حوزه بدافزار به گوگل درایو حملات فیشینگ هدفدار معمولا سعی در فریب دادن کاربران و مجاب کردن آنها به باز کردن پیوست یا لینکهای به ظاهر سالم دارند که میتواند اطلاعات محرمانه کاربر را به مهاجم ارائه دهد. لینکها و پیوستها میتوانند برای دانلود ناخواستهی بدافزارهایی که امکان دسترسی به سیستم و اطلاعات قربانی را به مهاجمان میدهد، مورد استفاده قرار گیرند. هدف از قابلیت بهروزرسانی فایل گوگل درایو، جایگزین کردن یک فایل با یک نسخه جدید از آن بدون عوض شدن لینک است اما بدون اعتبارسنجی پسوندهای فایلها، این قابلیت میتواند هنگامی که تغییرات یک فایل اشتراکی را از طریق ایمیل به کاربران آن فایل اطلاع میدهد، باعث شود که کاربران با دانلود کردن آن، به صورت ناخواسته سیستم خود را به بدافزار آلوده کنند. چنین سناریویی میتواند برای حملات مهندسی اجتماعی و فیشینگ مورد استفاده قرار گیرد که در آن مهاجم خود را به عنوان یک عضو ارشد سازمان معرفی کرده و کارکنان دیگر شرکت را برای به دست آوردن دسترسی به کامپیوتر فرد یا اطلاعات حساس هدف قرار میدهد. مسئلهی بدتر آن است که گوگل کروم به فایلهای دانلود شده از گوگل درایو حتی با وجود مخرب تشخیص دادهشدن توسط انتیویروسها اعتماد دارد. تبدیل شدن سرویسهای ابری به هدفی برای حمله هرچند شواهدی مبنی بر بهرهبرداری از این نقص امنیتی تا این لحظه موجود نیست اما با توجه به اینکه در ماههای اخیر از سرویسهای ابری برای توزیع بدافزار استفاده شده است میتوان پیشبینی کرد که استفاده از آن برای حملات فیشینگ هدفدار توسط مهاجمین کار سختی نخواهد بود. Zscaler در سال گذشته یک کمپین فیشینگ را شناسایی کرد که پس از لاگین اولیه، از گوگل درایو برای بارگیری یک بدافزار سرقت رمز عبور استفاده میکرد. ماه گذشته، Check Point Research و Cofense توجهات را به مجموعهی جدیدی از کمپینها معطوف کردند که نه تنها از ایمیلهای اسپمی که شامل لینک بدافزارهای میزبانی شده در گوگل درایو و دراپباکس استفاده میکردند، بلکه از سرویسهای حافظه ابری برای میزبانی صفحات فیشینگ بهرهبرداری میکردند. در یک تحقیق، ESET مشاهده کرد که شرکتهای حوزه تکنولوژیهای مالی در اروپا و بریتانیا توسط ایمیلهای فیشینگ هدفدار که شامل لینکی به یک فایل ZIP در گوگل درایو بودند و برای به دست آوردن مجوز نرمافزارها، اطلاعات کارت اعتباری مشتریان و سایر اطلاعات استفاده میشدند، هدف قرار گرفتهاند. با وجود مهاجمین و مجرمانی که از تمام راههای ممکن سوءاستفاده میکنند، کاربران برای کاهش خطر احتمالی باید مراقب ایمیلهای مشکوک از جمله اعلانهای گوگل درایو باشند. تهیه و تدوین: پرند صلواتی

مرکز ماهر

مرکز ماهر دانشگاه کردستان

دانشگاه کردستان