Emotet از پوشش ماکروهای مخرب برای جلوگیری از شناسایی شدن توسط آنتیویروسها استفاده میکند.

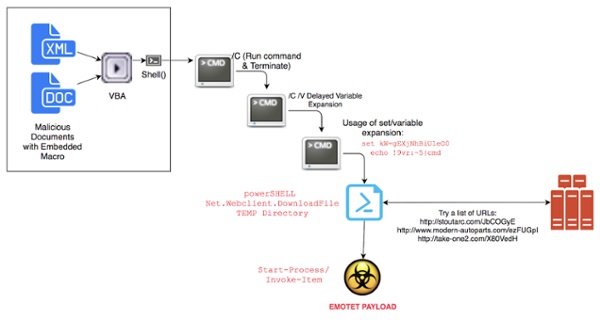

نوع جدیدی ازتروجان Emotet مشاهده شده است که قابلیت مخفی شدن از ضد بدافزارها و آنتیویروسها را با استفاده جاسازی ماکروهای مخرب برای قرار دادن payload اصلی داخل یک فایل XML پنهان شده در یک فایل word را دارا میباشد. Emotet که همچنین با نامهای Geodo یا Heodo هم شناخته میشود، یک تروجان ماژولار است که توسط گروه مخرب Mealybug ساخته شده است و توسط مهاجمان مورد استفاده قرار میگیرد تا از طریق ایمیلهای اسپم اهداف را آلوده کنند، که منجر به سرقت اطلاعات مالی مانند لاگینهای بانکی یا کیف پولهای مجازی میشود. Emotet همچنین میتواند اطلاعات و دادههای حساس، اعتبارات ورود و اطلاعات شخصی شناسایی شده (PII) را که عامل اصلی سرقت هویت است، را استخراج کند. این تروجان میتواند به عنوان یک کانال حاملی برای آلودهسازی دیگر توسط دیگر تروجانهای بانکی و همچنین باتهای به شدت قابل شخصیسازی ماژولار مانند Trickbot عمل کند. Menlo Security یک نوع جدید از تروجان Emotet را که از اواسط ماه ژانویه فعالیت میکند شناسایی کرده است که کد ماکرو VBA اولیه را برای به حداقل رساندن شناسایی توسط بدافزارها مبهمسازی میکند. تیم تحقیقاتی Menlo Security دو نوع از بدافزار را که در اواسط ماه ژانویه توزیع شده بود، مشاهده کرد. اولین نمونه که 80 درصد از همه نمونهها را تشکیل میداد، فایلهای مخرب XML را که به عنوان اسناد DOC مخفي شده بودند، تحویل میداد. به گفته محققان: اولین نوع و مهمترین نوع آن، یک فایل XML بود که حاوی هدرهای استاندارد XML به علاوه تگهای با فرمت Microsoft Word Document XML است. دادههای آن هم کد شده به روش Base64 است که حاوی کدهای ماکرو VBA فشرده و مبهمسازی شده است. خود فایل هم با یک افزونه .doc نامگذاری شده است. نوع دوم اسناد مخرب که 20 درصد از بقیه نمونههای شناسایی شده را تشکیل میداد، فایلهای استاندارد ورد شامل کدهای مخرب ماکرو بودند. مراحل آلودگی بسیار پیچیده است و از ساختاری پیوسته پیروی می کند. اسکریپت مخرب اولیه موجب اجرای فرایندهای چندگانهای میشود که یک اسکریپت Powershell را اجرا میکند که payload تروجان Emotet را در پوشه TEMP دستگاه آسیبپذیر بارگذاری میکند. هنگامی که تروجان Emotet وارد میزبان آلوده میشود، به سرعت راهاندازی میشود و شروع به اتصال به لیستی از URL ها (احتمالا سرورهای C&C مربوط به شخص مهاجم) در یک حلقه بیپایان میکند و زمانی که موفق به اتصال شد، از حلقه خارج میشود. طبق رفتارهای پیشین مشاهده شده، این قابلیت عدم شناسایی جدید توسط گروه مخرب MealyBug به Emotet اضافه شده است. همانطور که US-CERT در قسمت مشاوره TA18-201A خود میگوید: Emotet یک تروجان بانکی چند منظوره است که میتواند شناسایی مبتنی بر امضای معمولی را دور بزند. این تروجان از روشهای متعددی برای حفظ ثبات، از جمله کلیدهای رجیستری خودکار و سرویسهای آن استفاده میکند. این تروجان با استفاده از کتابخانههای پیوند پویا ماژولار یا (DLL) به طور مداوم قابلیت تکامل و بروزرسانی دارد. علاوه بر این، Emotet یک ماشین مجازی آگاه است و اگر در محیط مجازی اجرا شود، میتواند شاخصهای اشتباهی را تولید کند. علاوه بر این، Emotet به بسیار فعال بودن خود شناخته شده است و تقریبا هر ماه بروزرسانی جدیدی دارد، از شش ماه قبل یعنی ماه اکتبر که برای سرقت ایمیلهای قربانیان استفاده شد و در ماه نوامبر که زیرساخت سرورهای C&C خود را به ایالات متحده انتقال داد. همچنین این تروجان در ماه نوامبر دوباره رواج پیدا کرد و بدافزار را از طریق ایمیلهایی طراحی شده که به نظر میرسید از موسسات مالی و یا به عنوان تبریکهای روز شکرگذاری برای کارکنان فرستاده میشود، سیستمهای قربانی را آلوده میکرد. در ماه ژانویه، اموتیت دوباره به شکل یک نسخه بروزرسانی شده مورد استفاده قرار گرفت که قادر به بررسی اینست که آیا آدرس آیپی گیرنده یا قربانی در لیست سیاه یا لیستهای اسپم نگهداری شده توسط Spamhaus، SpamCop یا SORBS وجود دارد یا نه. Menlo Security همچنین یک لیست کامل از شاخصهای سازش (IOC ها) مانند payloadهای هش شده، دامنههای استفاده شده توسط کمپینهای مخرب و آدرس آیپی سرورهای C&C و همچنین URLهای بازگشتی از PowerShell را در پایان تجزیه و تحلیل آنها فراهم کرده است.

مرکز ماهر

مرکز ماهر دانشگاه کردستان

دانشگاه کردستان