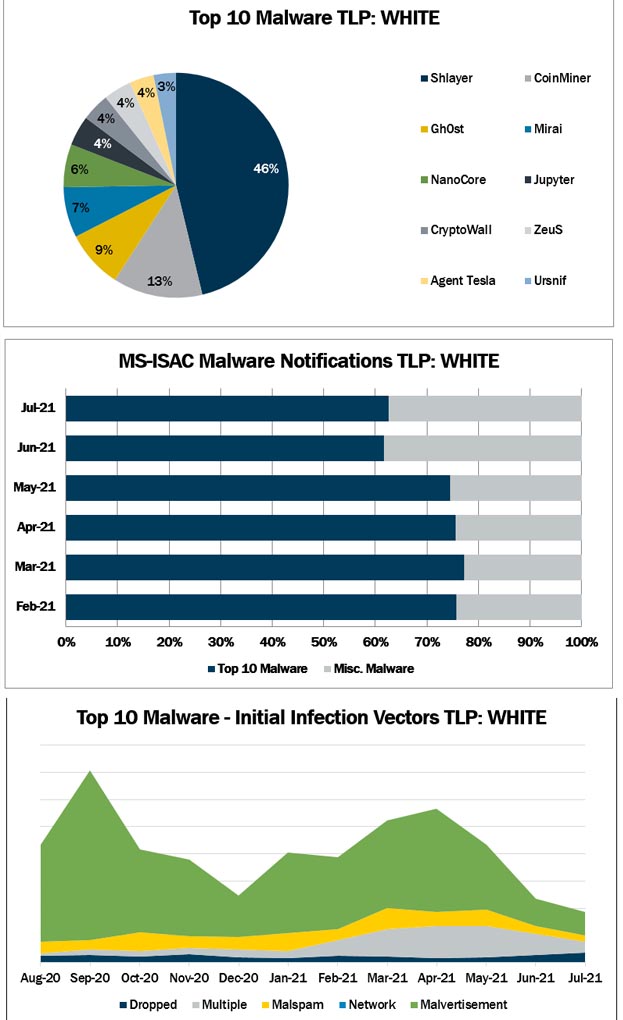

ده بدافزار مخرب ماه جولای 2021

در ماه جولای 2021، مرکز MS-ISAC بازگشت Tesla و Jupyter را به لیست 10 بدافزار مخرب مشاهده کرده است. 10 بدافزار مخرب در حدود 63٪ از کل فعالیت بدافزارها را در ماه جولای 2021 تشکیل میدهند که نسبت به ژوئن 2021 افزایش یک درصدی دارد. همچنین به احتمال زیاد بخاطر ادامه تدریس مجازی مدارس و دانشگاهها و دورکاری کارمندان، بدافزار Shlayer به افزایش تکثیر خود در لیست 10 بدافزار مخرب ادامه خواهد داد. در ژانویه 2021، malvertisement بیشترین میزان هشدارها را به خود اختصاص داده است. وجود malvertisment درصدر لیست بدافزارهای مخرب، بهدلیل فعالیت Shlayer است. همچنین میزان فعالیتهای دسته Droped افزایش داشته است اما فعالیتهای دستههای چندگانه، malspam و malvertisement کاهشی بوده است. با گسترش فعالیتهای Shlayer، به احتمال زیاد Malvertisement در صدر بردار آلودهسازی باقی خواهد ماند. در ادامه دستهبندی این بدافزارها بررسی خواهند شد. Dropped- بدافزارهایی که توسط سایر بدافزارهای موجود بر روی سیستم، یک کیت بهرهبرداری، نرمافزار ثالث آلودهشده و یا به صورت دستی توسط یک مهاجم سایبری، بر روی سیستم قرار میگیرند. در حال حاضر در این لیست Jupyter ،Ghost و Mirai، از نوعdropped هستند. چندگانه- بدافزارهایی که در حال حاضر حداقل در دو خانوادهی بدافزاری فعالیت میکنند. در حال حاضر Cryptowall ،ZeuS و CoinMiner در چند خانوادهی بدافزاری فعالیت میکنند. ZeuS توسط بدافزاری دیگر drop میشود. همچنین از طریق Malvertisement نیز به سیستم وارد میشود. Malspam- ایمیلهای ناخواستهای که یا کاربران را به سمت وبسایتهای مخرب هدایت میکند، یا کاربران را فریب میدهد تا یک بدافزار را دانلود و باز کنند. از میان 10 بدافزار مخرب، بدافزارهایی که از این تکنیک استفاده میکنند شامل Agent Tesla ،Ursnif و Nanocore میشود. Malvertisement- بدافزاری که از طریق تبلیغات مخرب، معرفی میشوند. در حال حاضر Shlayer تنها بدافزار لیست بدافزاهای مخرب ژانویه است که از این تکنیک استفاده میکند. لیست 10 بدافزار مخرب ماه جولای 2021: 1. Shlayer یک دانلودر و دراپر برای بدافزار MacOS است. این بدافزار در ابتدا توسط وبسایتهای مخرب، دامنههای سرقتشده و Malvertise کردن، به عنوان یک بهروزرسانی جعلی برای Adobe Flash، توزیع شد. 2. CoinMiner یک استخراج کننده رمزارز است که برای گسترش در شبکه از ابزار مدیریت Windows (WMI) و EternalBlue استفاده می کند. CoinMiner برای اجرا و ماندگاری اسکریپت ها از اسکریپت نویسی WMI Standard Event Consumer استفاده می کند. CoinMiner از طریق malspam گسترش می یابد یا توسط بدافزارهای دیگر dropped می شود. 3. Gh0st یک RAT است که برای کنترل نقاط انتهایی آلوده استفاده میشود که توسط سایر بدافزارها و برای ایجاد یک دربِپشتی در میزبان آلوده گسترش مییابد و توانایی بدست گرفتن کنترل کامل دستگاه آلوده را دارد. 4. Mirai یک باتنت است که در بستر دستگاههای اینترنت اشیاء (IoT)، به منظور انجام حملات DDoS در مقیاس بزرگ، شناخته شدهاست. Mirai پس از آنکه بهرهبرداری به مهاجم امکان دسترسی به سیستم را بدهد، در سیستم Drop میشود. 5. NanoCore یک RAT است که از طریق malspam به عنوان یک فایل مخرب Excel پخش میشود. این بدافزار شامل دستوراتی برای دانلود و اجرای سایر فایلها، مشاهده وبسایتها و ایجاد کلیدهایی در رجیستری برای دوام و پایداری بیشتر است. 6. Jupyter یک infostealer یا رباینده اطلاعات است که بصورت مخفیانه به عنوان یک نرم افزار قانونی دانلود می شود. در درجه اول داده های مرورگر را مانند Chrome ،Chromium و Firefox را هدف قرار می دهد و دارای عملکرد کامل backdoor است. 7. CryptoWall یک باج افزار است که معمولاً از طریق malspam با پیوست های مخرب ZIP، آسیب پذیری های جاوا و تبلیغات مخرب منتشر می شود. با موفقیت در آلوده ساختن هدف، CryptoWall سیستم را برای drive letters، اشتراک شبکه و درایوهای قابل جابجایی اسکن میکند. CryptoWall بر روی هر دو سیستم 32 بیتی و 64 بیتی اجرا میشود. 8. ZeuS یک تروجان بانکی ماژولار است که با استفاده از کیلاگر، برای بهخطر انداختن اعتبار قربانی در هنگام مراجعهی کاربر به وبسایت بانکی، استفاده میکند. از زمان انتشار کد منبع ZeuS در سال 2011، بسیاری از انواع بدافزارها از قسمتهایی از کد این بدافزار استفاده کردهاند، به این معنی که مواردی که به عنوان ZeuS طبقهبندی میشوند ممکن است در واقع بدافزارهای دیگری باشند که از بخشهایی از کد ZeuS استفادهکردهاند. 9. Agent Tesla یک RAT است که اعتبارنامههای قربانیان را به سرقت میبرد، از کیلاگر برای ثبت کلیدهای استفاده شده کیبورد کاربر استفاده و از صفحه کامپیوتر آلوده اسکرین شات میگیرد. 3. Snugy یک backdoor مبتنی بر PowerShell است که به مهاجم اجازه میدهد دسترسی به سیستم قربانی را بدست آورد و دستورات را اجرا کند. این backdoor از طریق DNS tunneling channel بر روی سرور درمعرض خطر، ارتباط برقرار میکند. 10. Ursnif که یکی از تکثیرهای بدافزار Dreambot است یک یک تروجان بانکی بوده که از طریق داکیومنتها آلودهسازی سیستم قربانیان را انجام میدهد و اخیراً از تکنیکهای جدید مبهمسازی جهت فرار از شناسایی شدن توسط سیستمهای ضد بدافزار بهره برده است. در اغلب موارد این بدافزار اطلاعات مربوط صفحه ورود به حساب کاربری و فرمهای وبسایت را جمعآوری میکند.

مرکز ماهر

مرکز ماهر دانشگاه کردستان

دانشگاه کردستان