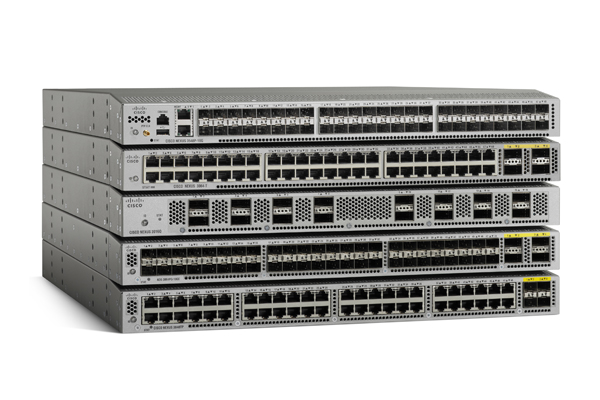

انتشار وصله برای بسياری از نقصهای جدی سوئيچهای NEXUS توسط سيسکو

سیسکو در هفتهی اول ماه مارس سال 2019 بیش از دو دوجین آسیبپذیری جدی را در سوئیچهای Nexus برطرف ساخته است. این آسیبپذیریها در صورتی که مورد سوءاستفاده قرار بگیرند میتوانند منجر به حملات انکار سرویس (DoS)، اجرای کد دلخواه یا افزایش امتیاز شوند. توصیهنامههای جداگانهای برای هر یک از این نقصها متشر شده است که بسیاری از آنها، نرمافزار NX-OS که سوئیچهای Nexus را روشن میکند و برخی دستگاههای دیگر سیسکو را تحتتأثیر قرار میدهد. شکافهای امنیتی که با شدت «بالا» رتبهبندی شدهاند، اجزایی همچون عامل Tetration Analytics، ویژگی LDAP، ویژگی تأیید امضای تصویر (Image Signature Verification)، رابط کاربری مدیریت حساب کاربری، رابط خط فرمان (CLI)، پیادهسازی پوستهی Bash، پیادهسازی پروتکل FCoE NPV، اجزای سیستمفایل، پشتهی شبکه، اجزای Fabric Services، ویژگی NX-API و پیادهسازی 802.1X را تحتتأثیر قرار میدهند. بسیاری از این نقصها به مهاجمان داخلی مجاز اجازه میدهند کد دلخواه را در سطح ریشه اجرا کنند، تصاویر نرمافزاری مخرب را نصب نمایند، امتیازات را افزایش دهند، دسترسی خواندن و نوشتن به یک فایل پیکربندی مهم را به دست آورند یا از یک پوستهی محدود در دستگاه فرار کنند. تعداد کمی از این آسیبپذیریها که میتوانند از راه دور بدون احرازهویت مورد سوءاستفاده قرار گیرند، به مهاجمان اجازه میدهند منجر به یک وضعیت DoS در دستگاههای متأثر شوند. یکی از این نقصها میتواند به صورت راه دور برای اجرای دستورات دلخواه با امتیازات ریشه با ارسال بستههای HTTP/HTTPS مخرب به رابط مدیریت سیستم متأثر، مورد سوءاستفاده قرار گیرد؛ اما مهاجم باید احراز هویت شود. اکثر این آسیبپذیریها توسط خود سیسکو کشف شدهاند و به گفتهی این شرکت، تاکنون سوءاستفادهی مخربی از این آسیبپذیریها مشاهده نشده است. سیسکو یک توصیهنامهی امنیتی نیز منتشر کرده است که در آن، صاحبان دستگاه Nexus را مجبور میکند شبکههایی را که در آن ویژگی PowerOn Auto Provisioning (POAP) مورد استفاده قرار گرفته است را ایمن سازند یا این ویژگی را غیرفعال کنند. ویژگی POAP به طور پیشفرض فعال است و بدین منظور طراحی شده است تا به سازمانها کمک کند راهاندازی و پیکربندی اولیهی سوئیچهای Nexus را به طور خودکار انجام دهند. POAP یک اسکریپت پیکربندی را از اولین کارگزار DHCP برای پاسخدهی میپذیرد و مکانیزمی برای ایجاد اعتماد با کارگزار DHCP وجود ندارد. مهاجمی که بتواند یک پاسخ DHCP ارسال کند، میتواند یک پیکربندی مخرب را برای دستگاه ارایه دهد که به مهاجم اجازه میدهد دستورات را در سطح دسترسی مدیریتی اجرا کند. از آنجاییکه پیادهسازی اولیهی POAP دارای گزینهای برای غیرفعالسازی این ویژگی نیست، حال سیسکو تعدادی دستور CLI برای غیرفعال کردن POAP اضافه کرده است. به منظور غیرفعالکردن موقت POAP؛ حتی زمانی که سیستم پیکربندی نشده باشد، مشتریان میتوانند از دستور CLI “system no poap” استفاده کنند. این خط دستوری تضمین میکند POAP طی بوت بعدی شروع به کار نمیکند؛ حتی اگر هیچ پیکربندی وجود نداشته باشد. لیست کامل وصلههایی که سیسکو در هفتهی اول ماه مارس سال جاری منتشر ساخته است در وبسایت آن در دسترس است.

مرکز ماهر

مرکز ماهر دانشگاه کردستان

دانشگاه کردستان