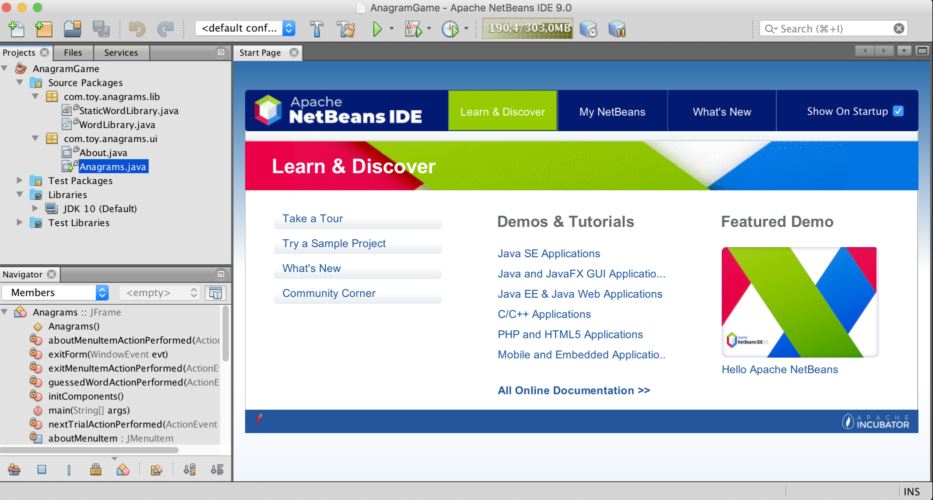

بررسی BACKDOOR موجود در پروژههای متن باز NETBEANS

طبق بررسیهای اخیر، پروژههای متن باز NetBeans در GitHub در یک حمله زنجیره تأمین، هدف یک بدافزار قرار گرفتهاند. طبق یک تحقیق امنیتی در 9 مارس در مورد بدافزارهایی که با نام Octopus Scanner نامگذاری شدهاند، مشخص شد به احتمال زیاد چندین مخزن میزبانی شده در GitHub به طور مخفیانه در اختیار بدافزارها قرار گرفته بودهاند. این بررسیها باعث کشف 26 پروژه NetBeans تحت تأثیر backdoor شد. این بدافزار به طوری طراحی شده است که کد مخرب را به فایلهای پروژه و فایلهای JAR تازه ایجاد شده اضافه میکند. فایلهای JAR توسط یک dropper که payload آن برای اطمینان از پایداری و ایجاد یک ابزار مدیریت از راه دور (RAT) طراحی شده است، آلوده میشوند. این فایل RAT به هر دو سیستم UNIX و ویندوز ارسال میشود. این بدافزار همچنین از ایجاد پروژههای جدید به منظور جایگزینی با پروژههای آلوده جلوگیری میکند. با بررسی فایلها، چهار نمونه مخرب شناسایی شد. آنها فقط توسط تعداد انگشت شماری از موتورهای ضد ویروس در VirusTotal تشخیص داده شدند. نرخ تشخیص از آن زمان افزایش یافته است، اما همچنان دارای مقدار 20/60 است. این شرکت هشدار داد که پروژههای متن باز مانند پروژههایی که توسط Octopus Scanner مورد هدف قرار میگیرد، میتوانند چند شاخه شده و مورد استفاده سایر افراد نیز قرار گیرند و این بدافزار را حتی بیشتر گسترش دهند. اولین کسانی که تحت تأثیر این بدافزار قرار میگیرند توسعه دهندگان هستند، زیرا توسعه دهندگان معمولاً به پروژههای اضافی، محیطهای تولید، کلمات عبور پایگاه داده و سایر داراییهای مهم دسترسی دارند. این شرکت خاطرنشان کرده است با ارائه چندین ویژگی میتواند به حفظ یکپارچگی و امنیت زنجیره تأمین نرمافزار متن باز کمک کند.

مرکز ماهر

مرکز ماهر دانشگاه کردستان

دانشگاه کردستان