سرقت اطلاعات ایمیلها توسط Qbot به منظور آلودهکردن سایر قربانیان

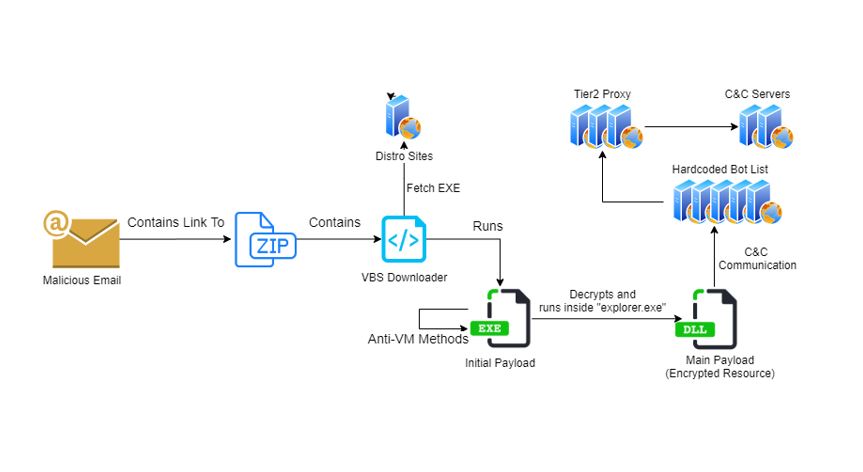

اخیراً مشاهده شده است که تروجان Qbot برای پنهان کردن ایمیلهای حاوی بدافزار و استفاده از آنها برای آلوده کردن قربانیان دیگر، درحال سرقت اطلاعات ایمیل کاربران است. Qbot ( با نام QakBot نیز شناخته میشود)، یک بدافزار بانکی و سرقت اطلاعات است که بیش از ده سال در حال فعالیت است. پس از نصب، Qbot سعی میکند رمزهای عبور ذخیرهشده، کوکیها، کارتهای اعتباری، ایمیلها و اعتبارات بانکی آنلاین قربانیان را سرقت کند. همچنین این تروجان برای دانلود و نصب سایر بدافزارها، مانند باجافزار ProLock، بر روی سیستمهای آلوده شده قربانیان نیز شناخته شدهاست. از جولای 2020، Qbot بدافزار منتخب باتنت مشهور Emotet شده است که شاهد موج جدیدی از آلودهسازی گسترده بوده است. Qbot برای کمپینهای آیندهی malspam، ایمیلها را سرقت میکند Qbot از روشی که قبلا توسط Gozi، تروجان بانکی ISFB، و تروجان Emotet مورد استفاده قرار گرفتهبود، استفاده میکند و ایمیلها را به طور کامل سرقت میکند تا در زنجیرهی پاسخها از آنها استفادهکند، که همان حملهی سرقت ایمیل است. حملهی فیشینگ زنجیرهی پاسخها زمانی رخ میدهد که مهاجمان از یک ایمیل سرقتشده استفاده میکنند و با پیام خود به همراه فایل بدافزار پیوست شده، به آن پاسخ میدهند. پس از آلودهسازی سیستم قربانی ،یکی از کارهای مخرب Qbot سرقت ایمیلهای کاربر از Outlook است. سپس این ایمیلها بر روی سیستم مهاجم آپلود میشوند تا بعداً در کمپینهای اسپم، سایر قربانیان را هدف قرار دهد. این نوع از حمله، کمپین فیشینگ را باورپذیرتر است. حملهی زنجیرهی پاسخ، شامل پیوستهای ZIP که حاوی اسکریپتهای مخرب VBS هستند، است. پس از اجرا شدن، اسکریپتهای VBS بدافزار Qbot را دانلود میکنند. محقق CheckPoint توضیح داد:" ما صدها URL مختلف را برای drop کردن فایلهای ZIP مخرب مشاهده کردیم که اکثر آنها سایتهای وردپرس در معرض خطر بودند." استفاده از ایمیلهای سرقت شدهی قربانی علیه سایر دریافتکنندگان، چرخهای دائمی برای استفاده از قربانیان جدید برای گسترش بدافزار را ایجاد میکند. محققان CheckPoint دریافتند که ایمیلهای سرقتشده، با موضوعاتی مانند یادآوری پرداخت مالیات، همهگیری ویروس کرونا و پیشنهادات شغلی استفاده شدهاند. استفاده از بدافزار در کمپینهای بسیار هدفمند توسعهدهندگان Qbot همچنین تواناییهای غیر معمولی را به این بدافزار اضافه کردهاند، به طور مثال، راهی هوشمندانه برای بدافزار تا پس از دانلودشدن در سیستم قربانی، خود را از طریق دو نیمهی رمزگذاریشده، سرهم کند. این بدافزار همچنین بدلیل آلودهکردن سایر دستگاهها در همان شبکه، با استفاده از بهرهبرداری اشتراک شبکه و حملات شدید بروتفورس که حسابهای کاربری ادمین Active Directory را هدف قرار میدهند، شناخته شده است. حتی با بیش از یک دهه فعالیت، این تروجان بانکی بیشتر در حملات بسیار هدفمند، علیه نهادهای سازمانی، مورد استفاده قرار گرفتهاست. تهیه و تدوین: پرند صلواتی

مرکز ماهر

مرکز ماهر دانشگاه کردستان

دانشگاه کردستان